Wenn ein Angreifer in Ihr Netzwerk eindringen konnte: Können Sie ein Ausbreiten innerhalb der Infrastruktur erkennen und unterbinden? Solche und ähnliche Fragestellungen versuchen wir gemeinsam mit unseren Kunden mit Hilfe von Simulationen gezielter Angriffe zu beantworten.

Dazu testen wir die technischen und prozessualen Defensivmaßnahmen unserer Kunden auf Herz und Nieren. Wir orientieren uns hierbei an etablierten Standards wie TIBER und Frameworks wie MITRE ATT&CK.

Motivation von Angriffssimulationen

Das Ziel von Angriffssimulationen ist es meist weniger konkrete technische Schwachstellen zu identifizieren - auch wenn diese selbstverständlich gesucht und auch berichtet werden. Unsere Kunden möchten vielmehr herausfinden wie reagiert wird, wenn solch eine Schwachstelle ausgenutzt und ein zugrundeliegendes System kompromittiert wird. Ziel ist es somit, die Interaktion zwischen den Angreifenden (dem „Red" Team) und den Verteidigenden (dem „Blue" Team) zu simulieren.

Übliche Fragestellungen können hier zum Beispiel sein:

-

Wie leistungsfähig sind die technischen Verteidigungsmaßnahmen, wie Antiviren Schutz, Gateway Scanner oder EDR („Endpoint Detection and Response") Systeme?

-

Kann sich der Angreifer sich auf dem System oder innerhalb des Netzwerkes ausbreiten?

-

Werden Erkennungen auch verfolgt und entsprechend reagiert (z.B. durch Isolation des betroffenen Systems)?

-

Können Kommunikationskanäle der Angreifer identifiziert und blockiert werden?

-

Können Angriffsketten zurückverfolgt werden, um entsprechende Schwachstellen und ggf. weitere infizierte Systeme zu identifizieren?

Um diese Fragestellungen zu beantworten, werden übliche Angriffsaktivitäten durch unsere Experten simuliert. Die Simulation basiert dabei oft auf einem mit dem Kunden abgestimmten Szenario. Dies kann zum Beispiel die Simulation einer bestimmten bekannten Gruppe von Angreifern („Threat Actor") oder ein Angriff auf einen bestimmten Teil der Infrastruktur des Kunden sein.

Neben der Beantwortung der oben genannten Fragestellungen hat eine Angriffssimulation natürlich auch einen Trainingseffekt für die mit der Verteidigung vertrauten Mitarbeitenden des Kunden.

Rot? Blau? Lila?

Abhängig von der konkreten Ausgestaltung und wie ein Blue-Team eingebunden ist, sprechen wir von einem Red- oder einem Purple-Team-Projekt, oder schlicht von einem simulierten Angriff. Die unterschiedlichen Begriffe sollen in diesem Abschnitt kurz erläutert werden. Der Scope (Anwendungsbereich) des Projektes kann dabei entweder sehr offen sein („klassisches" Red-Team Projekt) oder sich auf bestimmte Szenarien beschränken.

In der Vorbereitungsphase wird deshalb zunächst gemeinsam mit dem Kunden der Scope des Projektes definiert. Meist werden hier die Erfahrungen unserer Experten und die des Kunden kombiniert, um die wahrscheinlichsten und risikostärksten Angriffspunkte zu identifizieren und entsprechende Szenarien abzuleiten. Bei der Ausarbeitung konkreter Szenarien, fließt oft auch die aktuelle Bedrohungslage ein. Wir stützen uns hierbei auf renommierte Quellen, wie zum Beispiel die Einschätzung der Bedrohungslage des BSI (Bundesamt für Sicherheit in der Informationstechnik).

Ist ein Blue-Team vorhanden, wird zudem definiert ob bzw. wie stark dieses in die aktiven Phasen des Projektes mit eingebunden wird. Dies kann zum Beispiel bedeuten, dass das Blue-Team keinerlei Kenntnisse von dem Projekt hat. Es ist aber auch möglich, dass eine direkte Kommunikation zwischen den Teams stattfindet. Ist ein Blue-Team involviert, sprechen wir von einem „Purple-Team" Projekt. Der Vorteil ist, dass es oft ein direktes Feedback während des Projektes gibt, was zu höheren Erkenntnisgewinnen und einer effizienteren Durchführung führen kann. Der Red-Team-Ansatz kann einen Angriff aber oft realistischer abbilden, da das Blue-Team nicht aktiv nach dem Angriff „suchen" kann.

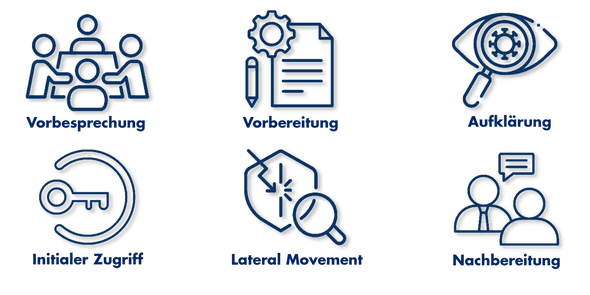

Ablauf von Angriffssimulationen

Eine Angriffssimulation wird grundsätzlich individuell geplant, kann aber in unterschiedliche Phasen unterteilt werden. Je nach Ausgestaltung können Phasen entfallen, hinzukommen, oder als gegeben angenommen und simuliert werden. Die untenstehenden Phasen sind somit nicht unbedingt repräsentativ, sondern sollen vielmehr ein plastisches Beispiel dafür geben, wie sich solch eine Simulation gestalten lassen kann.

Vorbesprechung

Neben dem Scope werden hier üblicherweise gewisse Ziele („Crown Jewels") definiert welche das Red-Team erreichen soll. Beispiele können zum Beispiel administrative Rechte innerhalb der internen Domäne oder Zugriff auf eine bestimmte Datei oder ein bestimmtes System sein. Zusätzlich werden generelle organisatorische Punkte besprochen (regelmäßige Folgebesprechungen oder nur zwischen den Phasen, Eskalationskontakte etc.).

In diesem Schritt bietet es sich oft an, „Zwischenszenarien" zu definieren. Sollte zum Beispiel in einem Szenario, bei dem ein kompromittierter Mitarbeiter-PC simuliert werden soll, dies nicht in einem gewissen Zeitraum erfolgreich möglich sein, kann dieser Zugang über einen Remotezugriff durch den Kunden bereitgestellt werden. So kann verhindert werden, dass das Projekt in einer der Phasen „steckenbleibt" und dadurch weitere wertvolle Prüfungen unmöglich werden.

Vorbereitung

Nach der Szenario-Definition bereiten unsere Consultants das Projekt technisch vor. Dies beinhaltet die Vorbereitung der benötigten Infrastruktur (dazu in einem weiteren Post mehr), die technische Ausarbeitung des Szenarios, das Erstellen von Phishing E-Mails und mehr.

Aufklärung

In diesem Schritt beginnt die aktive Phase des Projektes. Je nach Szenario Definition können hier zum Beispiel externe Schwachstellen-Scans oder öffentliche Quellen nach nützlichen Informationen für die Angriffsdurchführung durchsucht werden („Open Source Intelligence" -- OSINT).

Initialer Zugriff

Im Anschluss wird versucht, initialen Zugriff auf das Kundennetzwerk zu erlangen. Je nach Szenario werden dabei zum Beispiel E-Mails mit schädlichen Anhängen an Mitarbeiter versandt oder es wird versucht, Schwachstellen in der externen Infrastruktur auszunutzen. Selbst physische Angriffe, wie das Einschleichen in ein Gebäude des Kunden sind hier -- natürlich in Rücksprache -- möglich. In dieser Phase kann z.B. die hostbasierte Erkennung geprüft werden.

Lateral Movement

Für das Erreichen der definierten Ziele ist es üblicherweise nötig, sich innerhalb des Kundennetzwerks auszubreiten. Dazu wird die interne Infrastruktur aufgeklärt, um potenzielle Ziele zu identifizieren, Schwachstellen aufzuspüren und auszunutzen, oder Konten innerhalb der Domäne anzugreifen. Diese Phase bietet sich insbesondere an, um netzwerkbasierte Erkennungen und die Rückverfolgung von Angriffsketten zu prüfen.

Nachbereitung

Spätestens in diesem Schritt werden die für die Verteidigung zuständigen Personen mit einbezogen. Während der aktiven Phasen des Projekts notieren unsere Consultants alle durchgeführten Aktivitäten mit einem genauen Zeitstempel. Die Nachbereitungsphase dient dann dazu auszuwerten, welche Aktivitäten bemerkt wurden, ob entsprechend reagiert wurde und wo gegebenenfalls noch Potenzial zur Optimierung besteht.

MITRE ATT&CK

Entsprechend des Szenarios wählen unsere Experten in der Vorbereitung die zu simulierenden Techniken aus. Dabei dient das „ATT&CK" Framework von MITRE zur Orientierung. Kurz zusammengefasst handelt es sich hierbei um eine Sammlung bekannter Taktiken, Techniken und konkreter Vorgehensweisen, welche bekannten Angriffen zugeordnet sind („Tacticts", „Techniques" and „Procedures" -- TTPs).

Diese werden sowohl von Angreifern für die Simulation als auch von Verteidigern für die Erkennung und Eindämmung von Angriffsaktivitäten verwendet. ATT&CK bietet zudem eine Art gemeinsamer Sprache, welche die Basis für den Austausch zwischen Red- und Blue-Teams bildet.

Über die ATT&CK Matrizen kann zudem der Schutz der Organisation gegen aktuelle Bedrohungen ausgewertet werden.

Fazit

Angriffssimulationen können dabei helfen die eigenen Defensivfertigkeiten zu testen und zu bewerten. Je nach Ausgestaltung können dabei unterschiedliche Ansätze gewählt werden, welche von der Simulation konkreter Angriffsszenarien bis hin zu einem komplett offenen Scope reichen. Ist ein Blue-Team vorhanden, kann dieses in die aktiven Phasen des Projektes mit eingebunden werden, um den gegenseitigen Erkenntnisgewinn und die Effizienz des Projektes zu maximieren.

MITRE ATT&CK bietet dabei einerseits für das Red-Team bei der Planung und Durchführung entsprechender Simulationen. Dem Blue-Team können die mit den TTPs verknüpften Beschreibungen helfen, Erkennungen und Gegenmaßnahmen nachzuschärfen.

In unserer Mission, Ihre IT-Sicherheit auf das nächste Level zu heben, bieten wir als QuaSte (Qualifizierte Stelle) maßgeschneiderte Angriffssimulationen an. Unsere Experten sind darauf spezialisiert, Ihre Sicherheitsvorkehrungen bis ins kleinste Detail zu prüfen und Schwachstellen aufzudecken. Doch das ist noch nicht alles -- wir gehen einen Schritt weiter. Wir zeigen Ihnen nicht nur, wo die Schwachstellen liegen, sondern arbeiten eng mit Ihnen zusammen, um diese zu schließen und Ihre Verteidigungsstrategien zu optimieren.

Möchten Sie mehr über unsere Dienstleistungen erfahren? Haben Sie Fragen oder benötigen Sie weitere Informationen? Zögern Sie nicht, uns zu kontaktieren! Über den "Kontakt aufnehmen" Button stehen wir Ihnen gerne zur Verfügung.