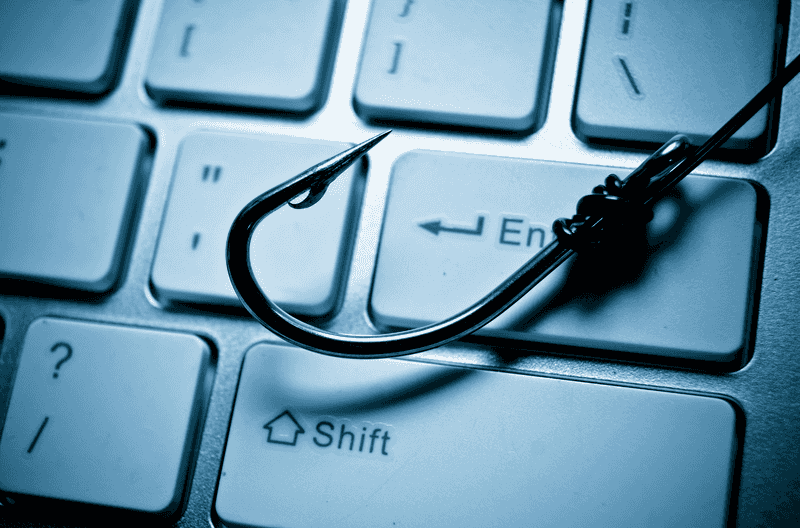

Tausende Findings, was nun? Überblick behalten durch strukturiertes Vulnerability ManagementAugust 23, 2023

In der heutigen IT-Landschaft, die ständig wächst und sich weiterentwickelt, sind hunderte von Findings und Schwachstellen keine Seltenheit…

Mehr Lesen